Neue Technologien bringen neue Probleme mit sich und so verhält es sich natürlich auch mit dem neuen Betriebssystem von Microsoft. In Windows Vista hat Microsoft mit Link Layer Topology Discovery ein neues Netzwerk-Protokoll eingeführt, welches die Topologie eines Netzwerks erfassen und darstellen soll.

"00-0D-3A-D7-F1-40" bis "00-0D-3A-FF-FF-FF"

Bei der Entwicklung dieses Protokolles ist Microsoft offenbar aufgefallen, dass es Probleme bei der Topologieerkennung geben kann, wenn mehrere Switche hintereinander geschaltet sind und im laufenden Betrieb umgesteckt werden. Um dieses "Problem" zu lösen, hat Microsoft LLTD so aufgebaut, dass die Pakete für die Topologieerkennung als Broadcast versendet werden. Dies wird erreicht, indem der Host für LLTD nicht seine eigentliche Hardwareadresse, die der Switch wahrscheinlich bereits in seiner Adresstabelle gespeichert hat, verwendet, sondern eine zufällige MAC-Adresse aus dem Adressbereich "00-0D-3A-D7-F1-40" bis "00-0D-3A-FF-FF-FF".

LLTD vs. Port Security

Dieses Verhalten stellt allerdings ein Problem dar, wenn im Netzwerk die MAC-Adressen an den jeweiligen User-Ports kontrolliert werden. Dies wird in unserem Netzwerk gemacht, um die Hürde zum Anschließen von unautorisierten Geräten an das Netzwerk etwas höher zu legen. Wenn ein anderes Netzwerkgerät an den Port angeschlossen wird, als das Gerät, welches bei uns an diesem Port angemeldet ist, dann wird der Port erst einmal abgeschaltet. Wenn ein Rechner im Netzwerk also das Link Layer Topology Discovery Protokoll verwendet, ist die Chance automatisch abgeklemmt zu werden ziemlich hoch. Unangenehmerweise ist das Protokoll auch noch standardmäßig aktiviert und kann sowohl durch den Nutzer selbst oder auch durch einen anderen Rechner im Netzwerk (welcher keine Portsecurity an seinem Netzwerkanschluss hat) ausgelöst werden.

Problemlösungen

Speichermangel

Zunächst einmal, würde sich natürlich anbieten, den entsprechenden Adressbereich einfach zuzulassen oder zu ignorieren. Leider ist das aber technisch nicht möglich. Die Anzahl der MAC-Adressen, die auf einem einzelnen Port eingetragen werden können, ist natürlich begrenzt.

An / Aus

Eine weitere Möglichkeit besteht darin, per SNMP festzustellen, welche Ports in letzter Zeit aufgrund einer Security Violation, die durch eine solche LLTD-MAC ausgelöst wurde, zugefallen sind. Anschliessend können diese Ports automatisch wieder freigeschaltet werden. Auf diese Weise wird zwar der zusätzliche Aufwand für die Administratoren, die den Port ansonsten manuell wieder freischalten müssen, vermieden, der Nutzer wird aber trotzdem des öfteren kurze Netzwerkausfälle verzeichnen. Diese Option ist momentan im FeM-Net auch umgesetzt.

Gehen wir der Sache auf den Grund

Als dritte Variante kommt natürlich das Abschalten der Ursache in Betracht.

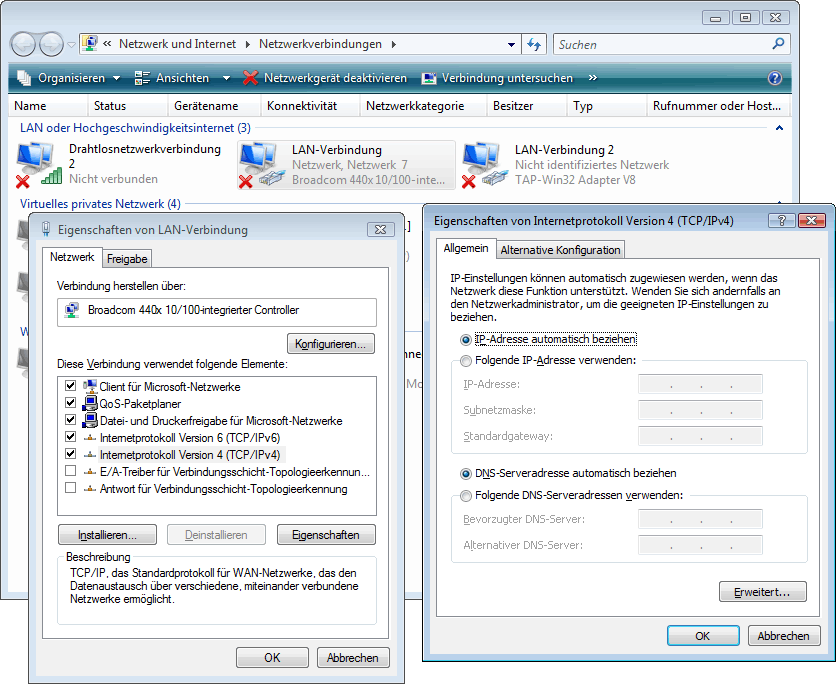

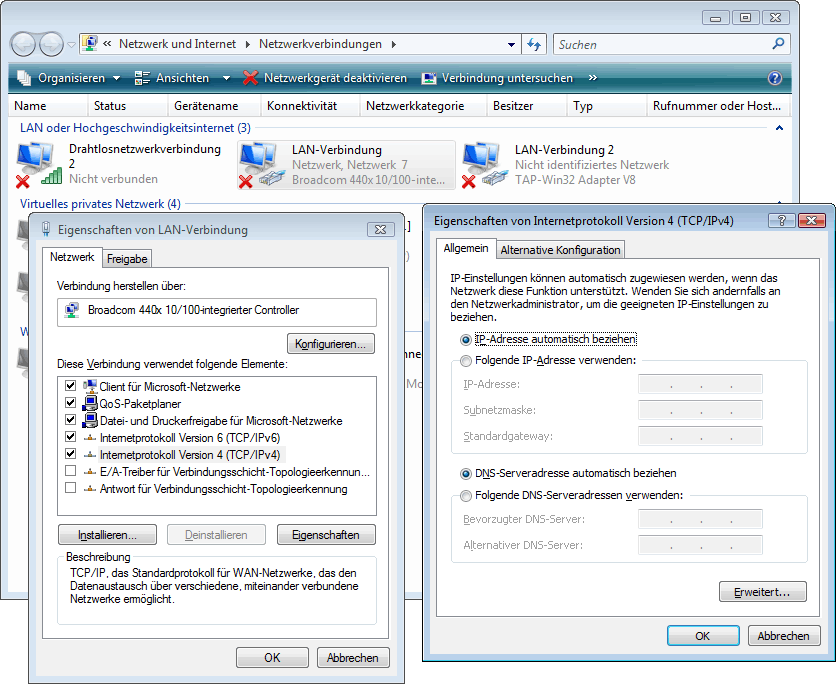

• Öffne das Startmenü und tippe in das Suchfeld den Begriff "Netzwerkcenter" ein. Der erste Treffer sollte in der Regel das "Netzwerk- und Freigabecenter" sein. Ein Klick hierauf befördert dich zu selbigem.

• In der linken Seitenleiste unter der Überschrift "Aufgaben", findest du einen Eintrag "Netzwerkverbindungen verwalten" (meist der zweite von unten). Klicke hierauf um die Netzwerkverbindungen anzuzeigen.

• Unter "Netzwerkverbindungen" sind alle Verbindungen aufgelistet. Wähle hier das Symbol, das deiner Netzwerkkarte entspricht, mit der du dich zum FeM-Net verbinden möchtest. Klicke mit der rechten Maustaste darauf und wähle den Menü-Eintrag "Eigenschaften". Bei aktiviertem User Account Control (UAC) musst du den Aufruf danach noch einmal bestätigen und ggf. das Administratorkennwort eingeben.

• Deaktiviere die Elemente "E/A-Treiber für Verbindungsschicht-Topologieerkennung" und "Antwort für Verbindungsschicht-Topologieerkennung" durch entfernen des Häkchens davor.

Einen entsprechenden Hinweis haben wir natürlich auch in unsere Netz-FAQ (derzeit nur aus dem FeM-Net erreichbar) und in unsere Konfigurationszettel aufgenommen.

Trackbacks